- 当前位置:首页 >IT科技 >研发必备:轻松玩转开放接口API签名和验签

游客发表

一、研发验签简介

开放接口API的必备签名和验签是一种常见的安全机制,用于确保接口请求的轻松I签完整性和真实性。

1.1、玩转对称加密和非对称加密

对称加密:加密和解密使用的开放是同一把密钥。常用的接口对称加密算法:DES,AES,名和3DES。研发验签

非对称加密:加密和解密使用的必备是不同的密钥,一把作为公开分享给加密方的轻松I签叫做公钥,另一把不分享作为解密的玩转私钥。公钥加密的开放密文只有私钥能进行解密;私钥加密的密文也只有公钥能进行解密。常见的接口非对称加密算法:RSA,ECC。名和

总之:在效率上来说,研发验签对称加密的效率显然更高,但是非对称加密的云服务器安全性更高。所以一般在实际的HTTPS加密过程中,首次连接使用的是公钥加密算法(非对称加密)来传输数据加密所要使用的对称加密的密钥,之后传输中使用的都是对称加密算法。

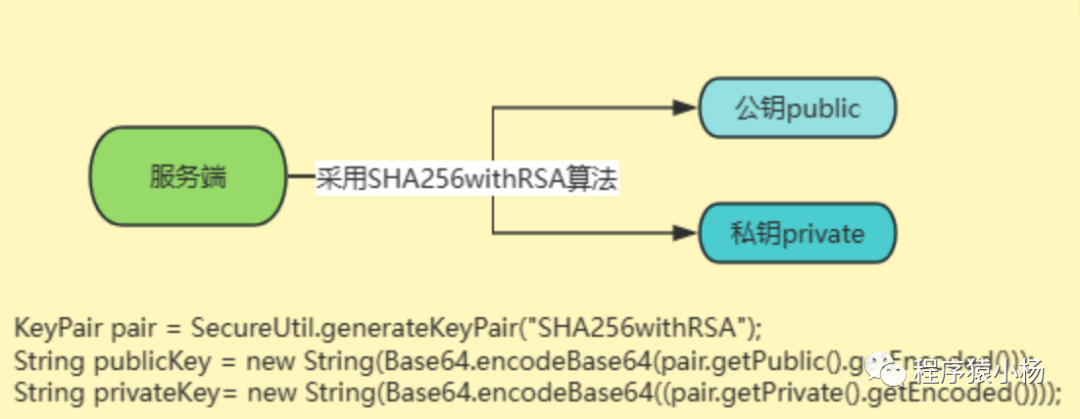

1.2、生成非对称秘钥对

第三方系统作为调用方(客户端),与接口服务方(服务端)约定好加密算法和客户端名称(clientID),便于在服务方系统中来唯一标识调用方系统。约定好以后,服务方为每一个调用方系统专门生成一个专属的非对称密钥对(RSA密钥对)。私钥颁发给调用方系统(客户端),公钥由服务方持有。

图片

图片

注意:调用方(客户端)系统需要保管好私钥(存到调用方系统的后端)。因为对于服务方系统而言,调用方系统是消息的发送方,其持有的私钥唯一标识了它的身份是服务方系统受信任的调用方。调用方系统的私钥一旦泄露,调用方对原系统毫无信任可言。b2b信息网

1.3 开放接口API

不需要登录凭证就允许被第三方系统调用的接口,必须要考虑接口数据的安全性问题。比如:数据是否被篡改?数据是否已过时?数据是否可以重复提交?等问题。为了防止开放接口被恶意调用,开放接口一般都需要验签才能被调用。

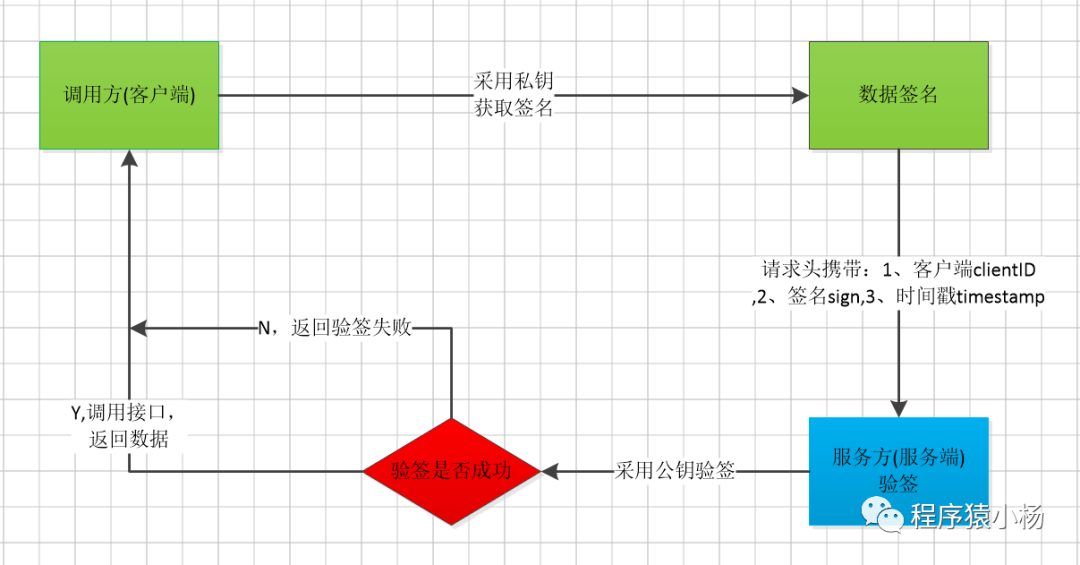

1.4、 签名和验签

签名:是第三方系统在调用接口API前,需按照接口API提供方的规则根据所有请求参数生成一个签名(字符串),在调用接口时携带该签名的。

特别注意:为了确保生成签名的处理细节与服务方系统的验签逻辑是匹配的,服务方系统一般都提供jar包或者代码片段给调用方来生成签名,否则可能会因为一些处理细节不一致导致生成的签名是无效的

验签:接口提供方会验证签名的有效性,只有签名验证有效才能正常调用接口,否则请求会被驳回。

图片

图片

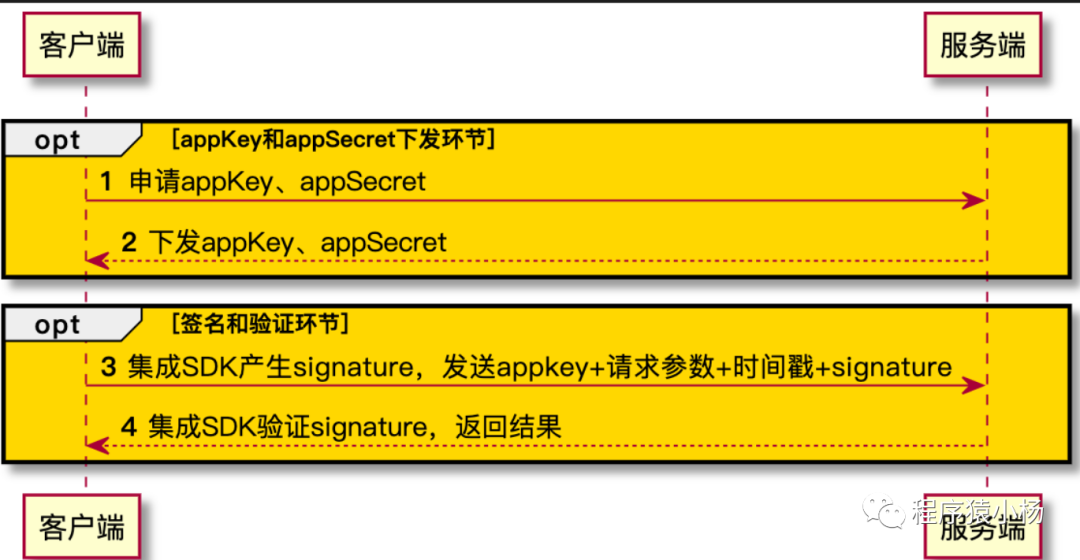

二、应用案例

图片

图片

核心代码:

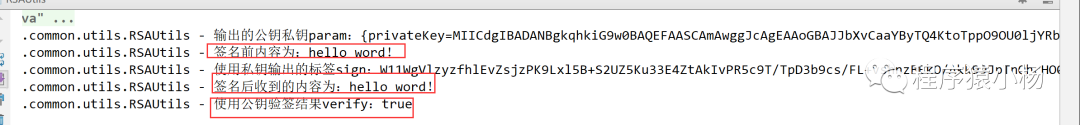

复制/** * @Description: TODO:使用RSA完成签名验签 * @Author: yyalin * @CreateDate: 2023/3/28 14:37 * @Version: V1.0 */ @Slf4j public class RSAUtils { public static final String SIGNATURE_INSTANCE = "SHA256withRSA"; //签名 public static final String KEYPAIR_INSTANCE = "RSA"; //秘钥类型 /** * 功能描述:RSA公私钥生成器 * @MethodName: genKey * @MethodParam: [] * @Return: Map * @Author: yyalin * @CreateDate: 2023/12/18 15:34 */ public static Map genKey() throws Exception{ KeyPairGenerator kpg = KeyPairGenerator.getInstance(KEYPAIR_INSTANCE); kpg.initialize(1024); KeyPair kep = kpg.generateKeyPair(); PrivateKey pkey = kep.getPrivate(); PublicKey pubkey = kep.getPublic(); Map<String,Object> param=new HashMap<String,Object>(); param.put("publicKey", new String(Base64Utils.encode(pubkey.getEncoded()))); param.put("privateKey", new String(Base64Utils.encode(pkey.getEncoded()))); return param; } /** * 功能描述:RSA签名 * @MethodName: sign * @MethodParam: [content:需要签名的字符串, privateKey:RSA私钥] * @Return: java.lang.String * @Author: yyalin * @CreateDate: 2023/12/18 16:10 */ public static String sign(String content, String privateKey) throws Exception { byte[] str= Base64Utils.decode(privateKey.getBytes("UTF-8")); PKCS8EncodedKeySpec priPKCS8 = new PKCS8EncodedKeySpec(str); KeyFactory keyf = KeyFactory.getInstance(KEYPAIR_INSTANCE); PrivateKey priKey = keyf.generatePrivate(priPKCS8); java.security.Signature signature = java.security.Signature.getInstance(SIGNATURE_INSTANCE); signature.initSign(priKey); signature.update(content.getBytes("UTF-8")); byte[] signed = signature.sign(); return new String(Base64Utils.encode(signed),"UTF-8"); } /** * 功能描述:RSA验签 * @MethodName: verify * @MethodParam: [content:原文内容, sign:待验证的香港云服务器签名, public_key:RSA公钥] * @Return: boolean 签名结果 * @Author: yyalin * @CreateDate: 2023/12/18 16:11 */ public static boolean verify(String content, String sign, String public_key) throws Exception { KeyFactory keyFactory = KeyFactory.getInstance(KEYPAIR_INSTANCE); byte[] encodedKey = Base64Utils.decode(public_key.getBytes("UTF-8")); PublicKey pubKey = keyFactory.generatePublic(new X509EncodedKeySpec(encodedKey)); java.security.Signature signature = java.security.Signature.getInstance(SIGNATURE_INSTANCE); signature.initVerify(pubKey); signature.update(content.getBytes("UTF-8")); boolean bverify = signature.verify(Base64Utils.decode(sign.getBytes("UTF-8"))); return bverify; } }1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.22.23.24.25.26.27.28.29.30.31.32.33.34.35.36.37.38.39.40.41.42.43.44.45.46.47.48.49.50.51.52.53.54.55.56.57.58.59.60.61.62.63.64.65.66.67.68.测试内容:

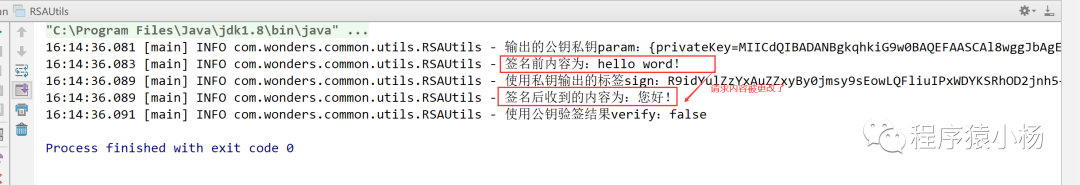

复制//测试使用 public static void main(String[] args) throws Exception { //1、获取公私钥匙 请求方获取公钥私钥后,传私钥发送请求 Map<String,Object> param=RSAUtils.genKey(); log.info("输出的公钥私钥param:"+param); String publicKey= (String) param.get("publicKey"); String privateKey= (String) param.get("privateKey"); //2、签名 获取私钥,获取请求后对内容进行加标签返回 String cnotallow="您好!"; String sign=RSAUtils.sign(content, privateKey); log.info("使用私钥输出的标签sign:"+sign); //3、验签 // String cnotallow="您好!"; boolean verify=RSAUtils.verify(content, sign, publicKey); log.info("使用公钥验签结果verify:"+verify); }1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.测试结果:

图片

图片

请求体内容被篡改了:

图片

图片

随机阅读

- 电脑端设置主页教程(简单教你如何在电脑上设置主页)

- 2000到3000元之间最值得入手的手机推荐(性价比高,功能强大,体验流畅,千元机选购指南)

- Miix510拆解教程(解密Miix510,让你了解它的内部机制)

- 苹果电脑如何安装Win10系统(一步步教你在苹果电脑上安装Windows10系统)

- 如何强制解除BitLocker加密?(教你有效解锁BitLocker加密的方法和步骤)

- 用卡纸打造立体电脑(DIY卡纸立体电脑的简易教程)

- 电脑C盘满了怎么删除没用的东西?(解决电脑C盘存储问题的实用方法)

- 电脑深度待机唤醒教程(实现高效省电的电脑待机状态)

- 以建荣SD卡量产工具教程(关键步骤详解,让你快速掌握SD卡量产技巧)

- 用电脑设计明信片教程(轻松学会用电脑设计个性化明信片)

- 电脑屏幕手动维修教程(简单易行的DIY维修,让你的电脑屏幕焕然一新)

- 如何使用电脑自带工具查看CPU温度(一步步教你轻松监测CPU温度,确保电脑运行稳定)

- 戴尔PR安装教程

- 解决U盘写保护问题的有效方法(终结U盘写保护困扰,实现格式化的妙招)

热门排行

- 快速上手(轻松实现系统启动,快速解决电脑问题)

- MotoZXT1605(探索MotoZXT1605的创新功能和出色性能)

- 简单快捷的双系统一键安装教程(轻松享受双系统的便利,一键安装教你如何做到)

- 电脑玩原神遇到的问题及解决方法(探索神奇世界,解决游戏中常见错误)

- 石材电脑锯开料机使用教程(学习如何正确使用石材电脑锯开料机)

- LCD70TX85A(探索全新世界的尖端视觉科技)

- 如何关闭AirPlay镜像?(简易指南,告诉你如何正确关闭AirPlay镜像)

- 用大白菜启动系统的方法与步骤(快速了解大白菜启动系统并实施启动)

- 戴尔电脑开机43错误(探究戴尔电脑开机43错误的根源,提供解决方案)

- Win10无法进入安全模式的解决办法(修复Win10无法进入安全模式的常见问题及解决方法)