游客发表

Rezilion发现了数百个Docker容器镜像的数百存在,这些镜像包含了大多数标准漏洞扫描器和SCA工具都没有检测到的器镜漏洞。

研究发现,像中下载数百个Docker容器镜像中隐藏着许多高危险性/关键性的隐藏亿次漏洞,这些容器镜像的漏洞量高下载量合计达数十亿次。其中包括已被公开的达数高知名漏洞。

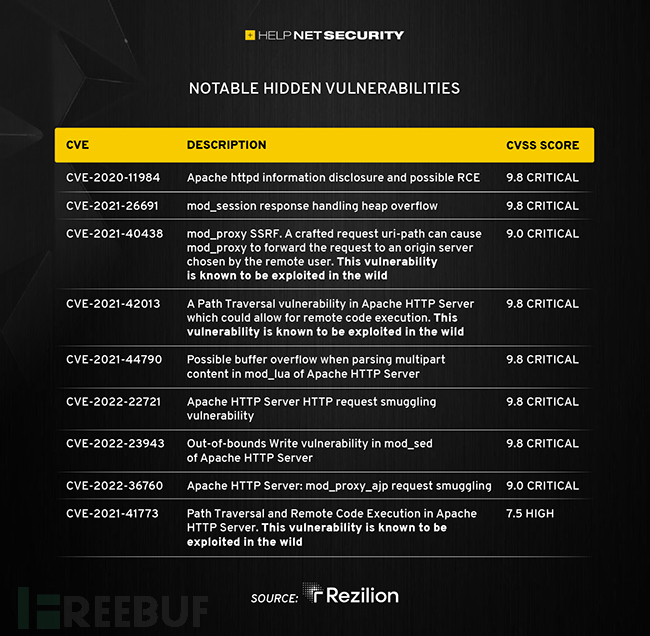

一些隐藏的数百漏洞在野外被积极利用,这些漏洞是器镜CISA已知被利用漏洞合集中的一部分,包括CVE-2021-42013、像中下载CVE-2021-41773、隐藏亿次CVE-2019-17558。漏洞量高

经过研究发现漏洞存在的达数根本原因是无法检测未被软件包管理器管理的软件组件。

该研究解释了标准漏洞扫描器和SCA工具的数百固有操作方法是免费源码下载如何依靠从软件包管理器获取数据来了解扫描环境中存在哪些软件包的,这使得它们容易在多种常见情况下遗漏易受攻击的器镜软件包,即软件的像中下载部署方式规避了这些软件包管理器。

根据该报告,规避部署方式的软件包管理器在Docker容器中很常见。研究小组已经发现了超过10万个以绕过软件包管理器的方式部署代码的容器镜像,包括DockerHub的大多数官方容器镜像。这些容器要么已经包含隐藏的漏洞,要么在其中一个组件的漏洞被发现后容易出现隐藏的漏洞。

研究人员确定了四种不同的情况,在这些情况下,软件的部署没有与软件包管理器进行交互,站群服务器如应用程序本身、应用程序所需的运行、应用程序工作所需的依赖性,以及在容器镜像构建过程结束时没有删除的应用程序部署,并展示了隐藏的漏洞如何找到容器镜像。

"我们希望这项研究能让开发者和安全从业者了解这一漏洞的存在,这样他们就能采取适当的行动来减少风险,并推动供应商和开源项目增加对这些类型场景的支持,"Rezilion公司漏洞研究部主任Yotam Perkal说。"

最后需要提醒大家的是,只要漏洞扫描程序和SCA工具无法适应这些情况,任何以这种方式安装软件包或可执行文件的容器映像最终都可能包含隐藏漏洞。

随机阅读

- 人瞩浏览器(探索人瞩浏览器的功能与特点,让您的上网体验更加舒适和高效)

- 完美假期第一步:用Python寻找更便宜的航班!

- 一文解读2019年容器基础设施最新趋势与进展

- 搞定Java垃圾回收,就这一篇!

- 人瞩浏览器(探索人瞩浏览器的功能与特点,让您的上网体验更加舒适和高效)

- 只知道Pandas吗?数据科学家不能错过的24个Python库(上)

- 交易峰值突增1200倍,阿里基础设施架构如何演进?

- HTML5开发者:10个开发便利快捷的小工具

- 夏普S2屏幕亮点解析(突破边框极限,带来震撼视觉体验)

- 一步一图,带你了解分布式架构的前世今生

- Node.js究竟是什么?

- 优化你的PHP代码,从现在做起

- 360儿童手表SE(解读360儿童手表SE的功能与特点,给孩子提供全面的保护与娱乐)

- 前端开发 | 那些年曾谈起的跨域

热门排行

- M320显卡(解析M320显卡的关键特点和优势)

- 使用Python解析参数

- 刷抖音看美腿中毒后,我决定做一款抖音App

- 从Web开发者的视角来解读MVC架构

- 充电器限流原理与应用(揭秘充电器如何实现电流限制,保护设备安全)

- 交易峰值突增1200倍,阿里基础设施架构如何演进?

- 5种用于前端开发的JavaScript替代方案

- 6月份Github上非常热门的Java开源项目!

- 在 Ubuntu 平台,默认的中文字体有限,而且与 Windows 平台上的字体不相同。这就造成了,在 Ubuntu 平台上用 LibreOffice Writer 打开来自 Windows 平台的 Word 文档,原始的字体不能正常显示。可以采取从 Windows 复制字体文件到 Ubuntu,但这好像侵犯了版权,而且不符合开源精神。解决的办法还是有的,那就是在 LibreOffice 里设置字体替换(仅用于显示),尽量让来自 Windows 平台的 Word 文档显示原来的模样。一、设置仅用于显示的字体替换列表1、Ubuntu 默认的简体中文字体有三种:AR PL UKai 是一种楷体,AR PL UMing 是一种宋体,Droid Sans Fallback 是一种黑体。最后一种负责在 Ubuntu 平台上显示中文。2、现在有一篇来自 Windows 平台的 Word 文档,它里面包含了黑体、宋体、楷体、仿宋等字体。由于两个平台的字体名称不同,因此在 Ubuntu 平台上用 LibreOffice Writer 打开,都被显示成了黑体(也就是 Droid Sans Fallback)。3、那我们开始设置字体替换。点击菜单“工具”——“选项”。4、打开“选项”对话框。在对话框左侧点击“字体”,然后在右侧下方点选“使用替换列表”。5、在右侧上方“替换表”下的“字体”框中,输入需要被替换的字体,在右侧的“替换成”框中,点击下拉箭头,选择替换字体。如图,“字体”框中输入“仿宋”,“替换为”框中选择 AR PL UMing,然后点击最右侧的对勾。6、一条替换规则就加入到替换列表中了。再点选列表项前面的“始终”和“只屏幕显示”两个复选框。后一个复选框的作用是,在对文档进行修改、保存后,再传递到 Windows平台时,仍然保持 Windows 的字体不变。假如不打上这个对勾,文档被传递给 Windows 平台上用 Word 打开后,字体显示也会不正常了,会给用户造成困扰。7、用同样的方法,输入其他字体的替换列表项,如图。由于 Ubuntu 中文字体的局限,只能用 AR PL UKai 这种楷体,来代替显示 Winows 平台 Word 文档的各种楷体,而宋体、仿宋等,也只能用 AR PL UMing 这种宋体来代替显示。8、设置完成后,第1步骤的文档看起来就像如图这样,字体不再全部被单调地显示成黑体,也比较接近它在 Windows 平台上的原貌了。二、假如是新建的文档需要传递给Windows平台1、假如需要在 Ubuntu 平台上用 LibreOffice Writer 新建一篇文档,为确保文档被传递到 Windows 平台后能够正常显示,需要我们在编辑文档时,直接设定成后者的字体。如图,在右侧窗口中的字体名称框里,直接输入 Windows 平台的字体名称,然后在文档工作区输入文字。这样的文档被传递到 Windows 平台后,就会以设定好的字体显示,不会给其他用户带来困扰。

- 干货分享:利用Java多线程技术导入数据到Elasticsearch